Giới thiệu

Bài viết này mô tả cách chúng tôi thử nghiệm tính hiệu quả của một số giải pháp WAF hàng đầu trong điều kiện thực tế.

Vì nhiều giải pháp WAF trên thị trường là các công cụ dựa trên ModSecurity sử dụng chữ ký Bộ quy tắc cốt lõi của OWASP, chúng tôi giả định rằng các kết quả có thể giống nhau, nhưng thật ngạc nhiên, có sự khác biệt đáng kể giữa các giải pháp và chúng tôi rất vui được chia sẻ những kết quả này với cộng đồng.

Hai tham số quan trọng nhất khi chọn Tường lửa ứng dụng web là:

-

Chất lượng bảo mật (Tỷ lệ tích cực thực sự) – khả năng của WAF trong việc xác định và chặn chính xác các yêu cầu độc hại là rất quan trọng trong bối cảnh mối đe dọa ngày nay. Nó phải chặn trước các cuộc tấn công zero-day cũng như giải quyết hiệu quả các kỹ thuật tấn công đã biết do tin tặc sử dụng.

-

Chất lượng phát hiện (Tỷ lệ dương tính giả) – khả năng WAF cho phép chính xác các yêu cầu hợp pháp cũng rất quan trọng vì bất kỳ sự can thiệp nào đối với các yêu cầu hợp lệ này đều có thể dẫn đến gián đoạn kinh doanh đáng kể và tăng khối lượng công việc cho quản trị viên.

Trong thử nghiệm, chúng tôi đã quyết định tiến hành thử nghiệm chuyên sâu nhưng đơn giản để kích hoạt cả yêu cầu web độc hại và hợp pháp tại các WAF khác nhau và đo lường kết quả.

Một bộ dữ liệu rất toàn diện đã được sử dụng để kiểm tra các sản phẩm:

-

973.964 yêu cầu HTTP hợp pháp từ 185 trang web thực trong 12 danh mục

-

73.924 tải trọng độc hại từ một loạt các vectơ tấn công thường gặp

Trung thành với tinh thần nguồn mở, chúng tôi cung cấp trong kho lưu trữ GitHub này tất cả các chi tiết về phương pháp thử nghiệm, bộ dữ liệu thử nghiệm và các công cụ nguồn mở cần thiết để xác thực và tái tạo thử nghiệm này, đồng thời hoan nghênh phản hồi của cộng đồng.

Thử nghiệm được tiến hành vào tháng 7 năm 2023 và so sánh các giải pháp WAF phổ biến sau:

-

Microsoft Azure WAFv2 – Bộ quy tắc OWASP CRS 3.2

-

AWS WAF – Bộ quy tắc do AWS quản lý

-

AWS WAF – Bộ quy tắc được quản lý AWS và Bộ quy tắc F5

-

CloudFlare WAF – Bộ quy tắc cốt lõi được quản lý và OWASP

-

F5 NGINX App Protect WAF – Cấu hình mặc định

-

F5 NGINX App Protect WAF – Hồ sơ nghiêm ngặt

-

NGINX ModSecurity – OWASP CRS 3.3.4

-

open-appsec / CloudGuard AppSec – Cấu hình mặc định (Độ tin cậy cao)

-

open-appsec / CloudGuard AppSec – Cấu hình Độ tin cậy Quan trọng

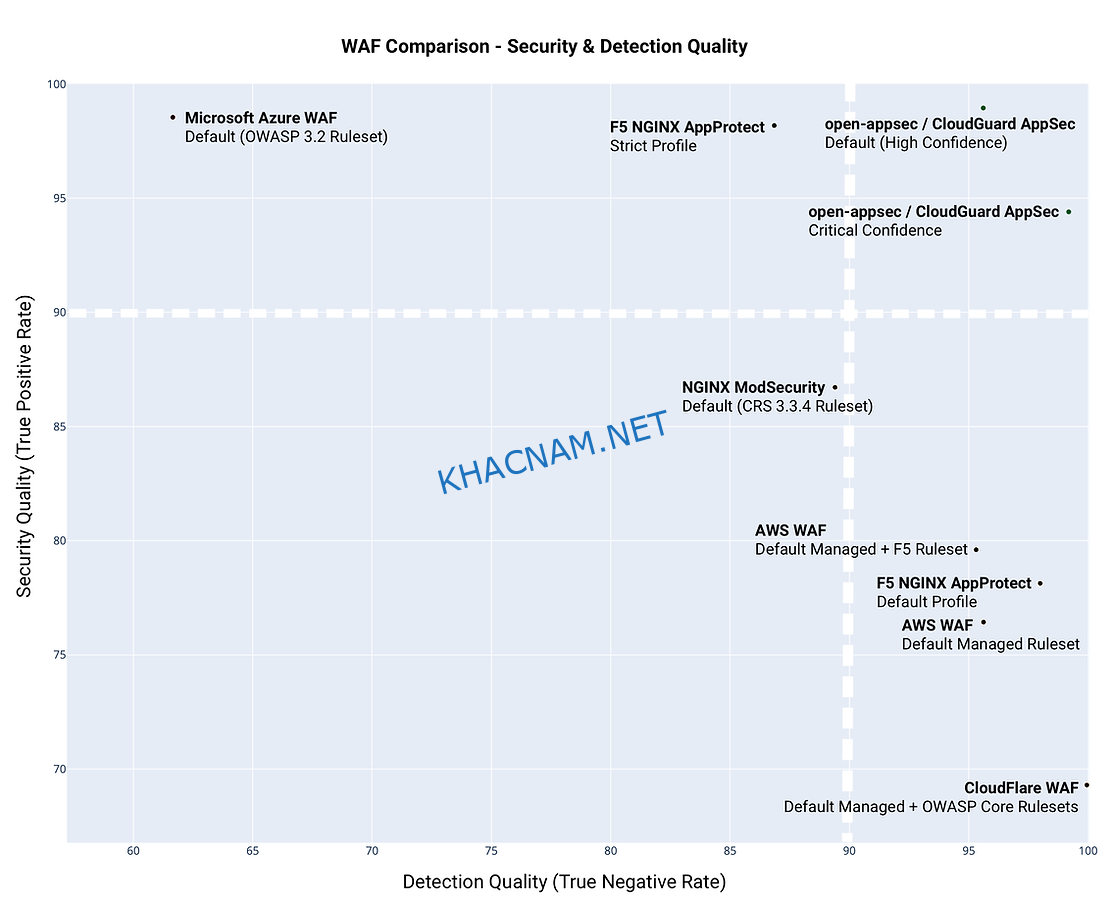

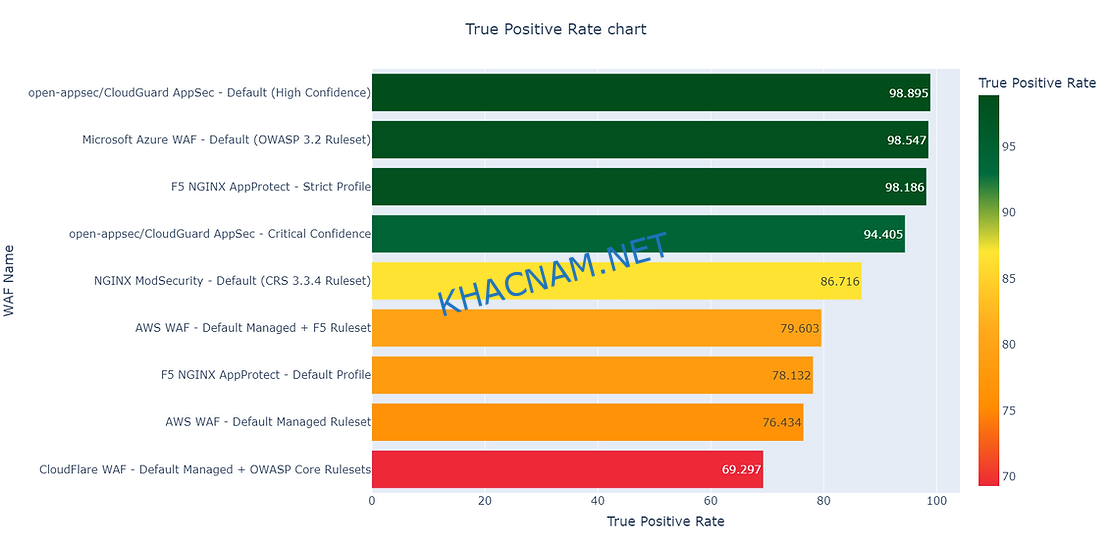

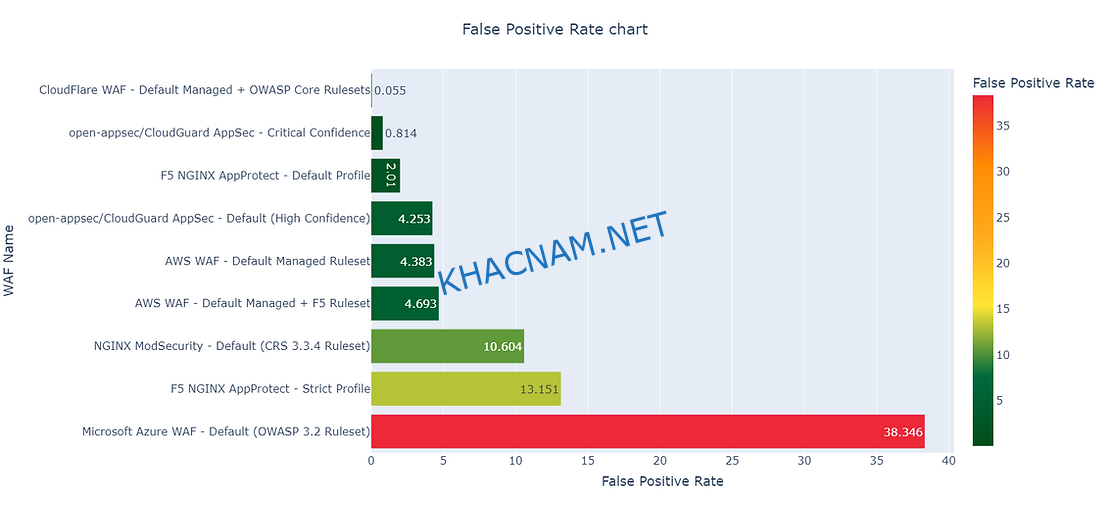

Hai biểu đồ dưới đây tóm tắt những phát hiện chính.

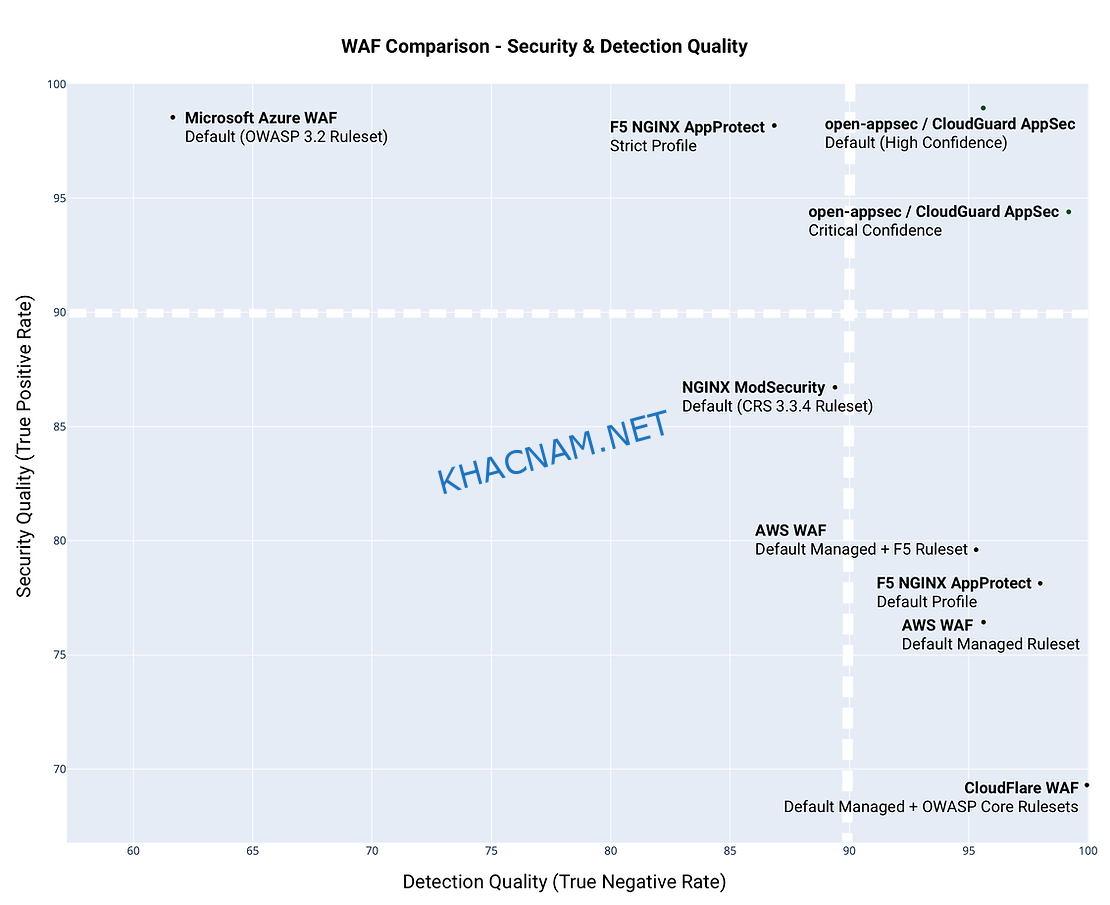

Chất lượng bảo mật và Chất lượng phát hiện thường là sự đánh đổi với các sản phẩm bảo mật. Biểu đồ đầu tiên hiển thị trực quan các sản phẩm khác nhau hoạt động như thế nào trong mỗi danh mục.

Thử nghiệm cho thấy sự khác biệt đáng kể giữa hiệu suất sản phẩm. Ví dụ: CloudFlare WAF cung cấp Chất lượng phát hiện gần như hoàn hảo ( 99,945% ) nhưng Chất lượng bảo mật thấp nhất ( 67,297%) trong số tất cả các sản phẩm được thử nghiệm. Azure WAF cung cấp Chất lượng bảo mật rất cao ( 98,547% ), nhưng cũng có tỷ lệ dương tính giả cực cao ( 38,346% ). Những loại kết quả này chỉ ra rủi ro bảo mật đáng kể hoặc nhu cầu điều chỉnh rất nặng ngay từ đầu và liên tục để sản phẩm được sử dụng trong môi trường thế giới thực.

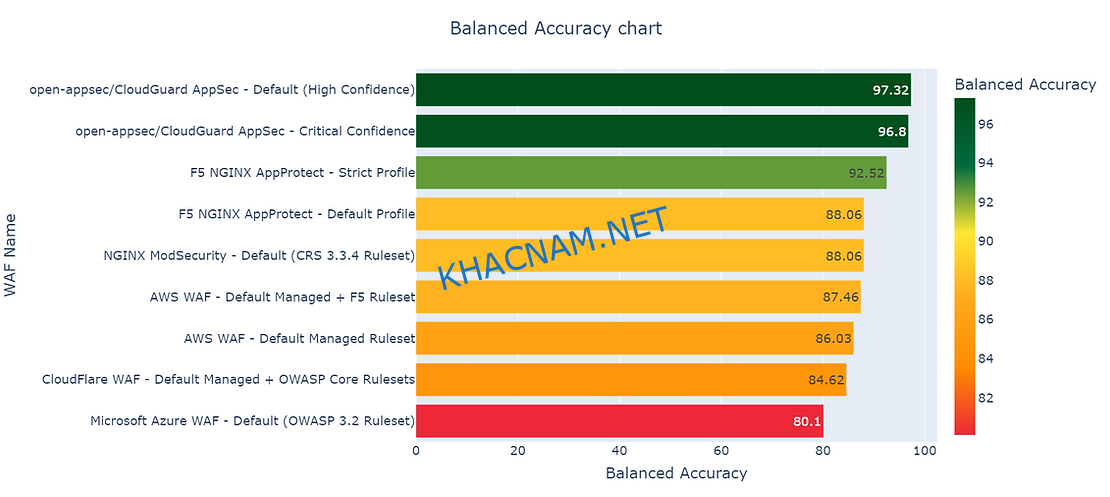

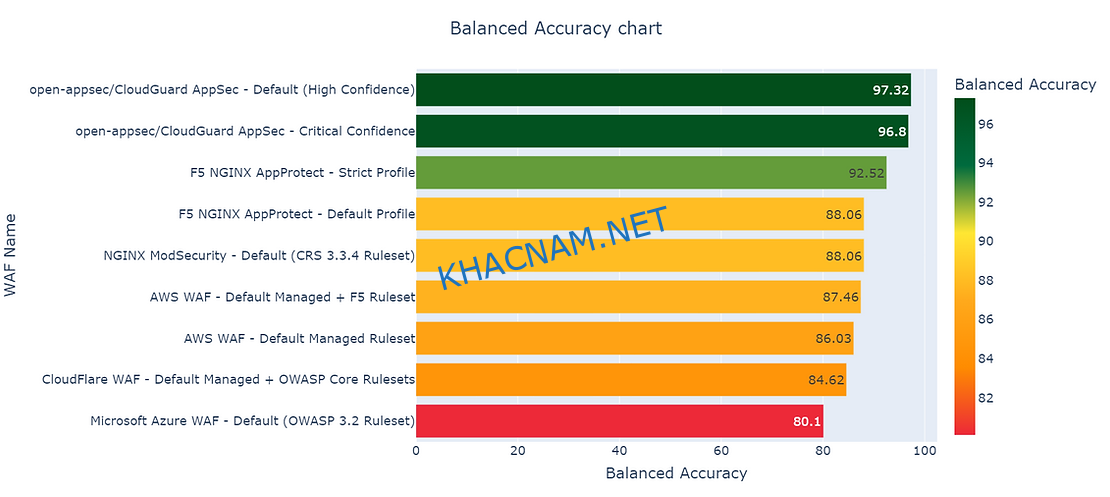

Để cung cấp bảo mật và cho phép chi phí quản trị ở mức tối thiểu, giải pháp WAF tối ưu phải đạt được sự cân bằng, thể hiện hiệu suất cao về cả Chất lượng bảo mật và Chất lượng phát hiện . Điều này được thể hiện một cách khéo léo bằng một phép đo có tên là Độ chính xác cân bằng – một giá trị trung bình số học của tỷ lệ Tích cực thực sự và Tỷ lệ tiêu cực thực sự

Kết quả Độ chính xác cân bằng của tất cả các sản phẩm được thử nghiệm có thể được nhìn thấy trong biểu đồ sau:

phương pháp luận

Bộ dữ liệu

Mỗi giải pháp WAF đã được thử nghiệm dựa trên hai tập dữ liệu lớn: Hợp pháp và Độc hại .

Bộ dữ liệu yêu cầu hợp pháp

Bộ dữ liệu yêu cầu hợp pháp được thiết kế cẩn thận để kiểm tra hành vi WAF trong các tình huống trong thế giới thực. Để đạt được điều này, nó bao gồm 973.964 yêu cầu HTTP khác nhau từ 185 trang web thực trong 12 danh mục. Mỗi bộ dữ liệu được ghi lại bằng cách duyệt các trang web trong thế giới thực và tiến hành các hoạt động khác nhau trên trang web (ví dụ: đăng ký, chọn sản phẩm và đặt vào giỏ hàng, tìm kiếm, tải tệp lên, v.v.) để đảm bảo 100% yêu cầu hợp pháp đều có mặt.

Việc lựa chọn các loại trang web trong thế giới thực khác nhau là điều cần thiết vì WAF cần kiểm tra tất cả các thành phần của yêu cầu HTTP, bao gồm tiêu đề, URL và Nội dung cũng như các cấu trúc yêu cầu phức tạp như JSON lớn hoặc các loại nội dung phức tạp khác. Điều này cho phép kiểm tra chính xác, vì những phần tử này đôi khi có thể là nguồn gốc của Kết quả dương tính giả trong các ứng dụng trong thế giới thực. Thông thường các bộ dữ liệu tổng hợp sẽ bỏ qua một số trong số này.

Bộ dữ liệu trong thử nghiệm này cho phép chúng tôi thách thức các hệ thống WAF bằng cách kiểm tra phản ứng của chúng đối với một loạt các chức năng của trang web. Ví dụ: một số lượng đáng kể các yêu cầu HTTP là lưu lượng truy cập vào các trang web thương mại điện tử. Các trang web này thường sử dụng logic phức tạp hơn, khiến chúng trở thành nền tảng lý tưởng để kiểm tra nghiêm ngặt. Các tính năng như quy trình đăng nhập của người dùng, hệ thống kiểm kê phức tạp được trang bị chức năng tìm kiếm và lọc, hệ thống quản lý giỏ hàng động và quy trình thanh toán toàn diện đều phổ biến trong các trang web thương mại điện tử. Bộ dữ liệu cũng bao gồm các tệp tải lên và nhiều loại hoạt động web khác. Việc kết hợp các tính năng này cho phép chúng tôi mô phỏng nhiều tình huống khác nhau, cho phép đánh giá toàn diện về hiệu quả và độ tin cậy của các hệ thống WAF trong các điều kiện khác nhau.

Việc phân phối các danh mục trang web trong bộ dữ liệu như sau:

|

Loại |

trang web |

ví dụ |

|

Thương mại điện tử |

109 |

Ebay, Ikea |

|

Thông tin |

28 |

Wikipedia, thư hàng ngày |

|

Du lịch |

14 |

Đặt phòng, Airbnb |

|

Công cụ tìm kiếm |

7 |

Duckduckgo, Bing |

|

Đồ ăn |

6 |

Wolt, Vua Burger |

|

Tệp tải lên |

5 |

Adobe, Shutterfly |

|

Truyền thông xã hội |

5 |

Facebook, Instagram |

|

sáng tạo nội dung |

4 |

Văn phòng, Atlassian |

|

Video |

3 |

YouTube, co giật |

|

Tải xuống tệp |

2 |

|

|

Trò chơi |

1 |

Roblox |

|

Công nghệ |

1 |

Microsoft |

|

Tổng cộng |

185 |

|

Tập dữ liệu yêu cầu hợp pháp bao gồm tất cả các yêu cầu HTTP có sẵn tại đây . Chúng tôi nghĩ rằng đó là một tài nguyên quan trọng cho cả người dùng và ngành và chúng tôi đang có kế hoạch cập nhật nó hàng năm.

Bộ dữ liệu yêu cầu độc hại

Bộ dữ liệu yêu cầu độc hại bao gồm 73.924 tải trọng độc hại từ một loạt các vectơ tấn công thường gặp:

-

tiêm SQL

-

Tập lệnh chéo trang (XSS)

-

Thực thể bên ngoài XML (XXE)

-

Đường đi qua

-

Thi hành lệnh

-

Nhật ký4Shell

-

vỏ sò

Các tải trọng độc hại được lấy từ trang GitHub Bộ sưu tập tải trọng WAF được tập hợp bởi các đối tác bảo mật mgm GmbH từ Đức . Kho lưu trữ này đóng vai trò là tài nguyên có giá trị, cung cấp các tải trọng được tạo riêng để kiểm tra các quy tắc Tường lửa ứng dụng web.

Như đã giải thích trên trang GitHub, mgm đã thu thập tải trọng từ nhiều nguồn, chẳng hạn như SecLists, Foospidy’s Payloads, PayloadsAllTheThings, Awesome-WAF, WAF Efficacy Framework, bỏ qua cộng đồng WAF, GoTestWAF và Payloadbox, trong số những nguồn khác. Nó thậm chí còn bao gồm Tải trọng Log4Shell từ Ox4Shell và Tishna. Mỗi nguồn trong số này cung cấp vô số tải trọng hiệu quả, trong thế giới thực và cung cấp cách tiếp cận toàn diện để thử nghiệm các giải pháp WAF.

Để có cái nhìn chuyên sâu về từng payload độc hại được sử dụng trong nghiên cứu này, bao gồm các tham số cụ thể và các kiểu tấn công tương ứng, hãy tham khảo liên kết này .

Được kết hợp với nhau, bộ dữ liệu Yêu cầu hợp pháp và Yêu cầu độc hại trình bày góc nhìn chi tiết về cách mỗi giải pháp WAF xử lý lưu lượng truy cập trong thế giới thực và từ đó cung cấp thông tin chi tiết có giá trị về hiệu quả và Chất lượng phát hiện của chúng.

dụng cụ

Như trước đây, để đảm bảo tính minh bạch và khả năng tái sản xuất, công cụ này được cung cấp cho công chúng tại đây .

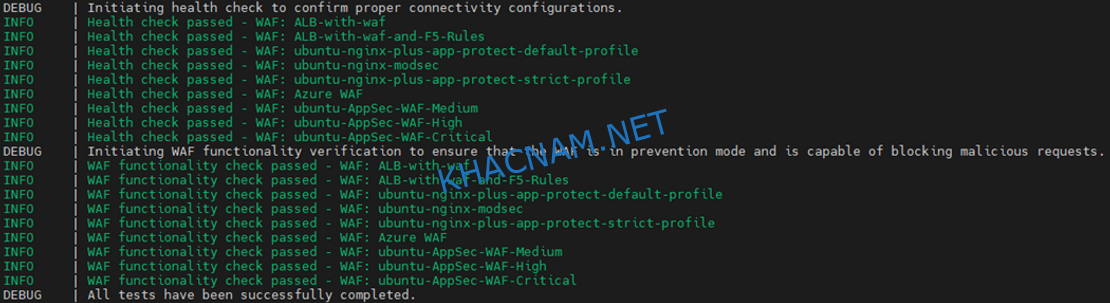

Trong giai đoạn đầu, công cụ tiến hành kiểm tra tình trạng hai lớp cho mỗi WAF. Trước tiên, quá trình này xác thực khả năng kết nối với từng WAF, đảm bảo khả năng liên lạc của hệ thống. Sau đó, nó kiểm tra xem từng WAF có được đặt ở chế độ ngăn chặn hay không, xác nhận khả năng chủ động chặn các yêu cầu độc hại của nó.

Phản hồi từ mỗi yêu cầu do công cụ kiểm tra gửi tới WAF được ghi lại một cách có hệ thống vào cơ sở dữ liệu chuyên dụng để phân tích thêm.

Cơ sở dữ liệu được sử dụng cho thử nghiệm này là phiên bản AWS RDS chạy PostgreSQL. Tuy nhiên, công cụ kiểm tra được thiết kế linh hoạt. Người đọc có thể định cấu hình nó để hoạt động với bất kỳ cơ sở dữ liệu SQL nào theo sở thích của họ bằng cách điều chỉnh cài đặt trong tệp config.py.

Sau giai đoạn thu thập dữ liệu, các chỉ số hiệu suất, bao gồm tỷ lệ Tích cực Sai, Tỷ lệ Âm tính Sai và kết quả Độ chính xác Cân bằng, đã được tính toán. Điều này được thực hiện bằng cách thực hiện các truy vấn SQL cụ thể đối với dữ liệu trong cơ sở dữ liệu.

Số liệu so sánh

Để định lượng hiệu quả của từng WAF, chúng tôi sử dụng các biện pháp thống kê. Chúng bao gồm Chất lượng bảo mật (còn được gọi là Độ nhạy hoặc Tỷ lệ dương thực), Chất lượng phát hiện (còn được gọi là Độ đặc hiệu hoặc Tỷ lệ âm thực) và Độ chính xác cân bằng.

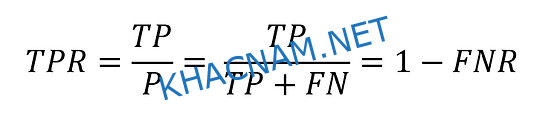

Chất lượng bảo mật, còn được gọi là tỷ lệ tích cực thực sự (TPR), đo lường tỷ lệ tích cực thực tế được xác định chính xác. Nói cách khác, nó đánh giá khả năng của WAF trong việc phát hiện và chặn chính xác các yêu cầu độc hại.

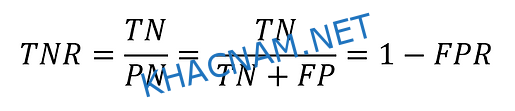

Chất lượng phát hiện, hoặc tỷ lệ âm tính thực sự (TNR), định lượng tỷ lệ âm tính thực tế được xác định chính xác. Điều này liên quan đến khả năng của WAF trong việc cho phép lưu lượng truy cập hợp lệ đi qua một cách chính xác.

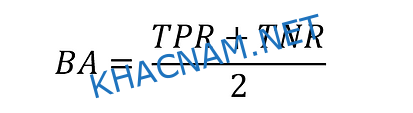

Độ chính xác Cân bằng (BA), một số liệu đặc biệt quan trọng trong nghiên cứu này, cung cấp phép đo cân bằng bằng cách xem xét cả hai số liệu. Nó được tính là trung bình cộng của TPR và TNR. Nói cách khác, nó cung cấp một thước đo cân bằng hơn giữa Tích cực Thực sự và Tiêu cực Thực sự, bất kể tỷ lệ của chúng trong tập dữ liệu.

Lựa chọn chỉ số này là cơ bản vì chúng tôi muốn đánh giá không chỉ khả năng của WAF trong việc chặn lưu lượng truy cập độc hại mà còn cho phép lưu lượng truy cập hợp pháp. Quan trọng nhất, chúng tôi muốn đánh giá sự cân bằng tổng thể giữa hai khả năng này, vì cả hai đều quan trọng đối với một hệ thống sản xuất trong thế giới thực.

Do đó, chúng tôi không chỉ kiểm tra số lượng các cuộc tấn công mà mỗi WAF có thể xác định và chặn chính xác mà còn xem xét kỹ lưỡng số lượng yêu cầu hợp pháp mà WAF cho phép một cách chính xác. Một WAF có TPR cao nhưng TNR thấp có thể chặn hầu hết các cuộc tấn công nhưng phải trả giá bằng việc chặn quá nhiều yêu cầu hợp pháp, dẫn đến trải nghiệm người dùng kém. Ngược lại, một WAF có TNR cao nhưng TPR thấp có thể cho phép hầu hết các yêu cầu hợp pháp nhưng không chặn được một số lượng đáng kể các cuộc tấn công, làm ảnh hưởng đến tính bảo mật của hệ thống. Do đó, giải pháp WAF tối ưu phải đạt được sự cân bằng, thể hiện hiệu suất cao trên cả TPR và TNR, được thể hiện một cách thích hợp bằng Độ chính xác cân bằng.

Môi trường thử nghiệm

Thử nghiệm bao gồm cả sản phẩm được triển khai dưới dạng phần mềm tiêu chuẩn và sản phẩm có sẵn dưới dạng SaaS. Các sản phẩm phần mềm tiêu chuẩn được dàn dựng trong Amazon Web Services (AWS). Công cụ thử nghiệm chính là một phiên bản AWS EC2, nằm trong một VPC riêng biệt. Điều này tạo điều kiện thuận lợi cho việc mô phỏng môi trường sản xuất trong thế giới thực trong khi vẫn giữ cho thử nghiệm được tách biệt khỏi các tác động bên ngoài.

Để duy trì tính toàn vẹn của thử nghiệm và đảm bảo rằng hiệu suất không phải là yếu tố bóp méo, tất cả các giải pháp WAF nhúng đều được lưu trữ trên các phiên bản AWS t3.xlarge. Các phiên bản này được trang bị 4 CPU ảo và 16GB RAM, cung cấp sức mạnh tính toán dồi dào và tài nguyên bộ nhớ vượt xa những gì thường được yêu cầu cho các hoạt động tiêu chuẩn. Cấu hình này được chọn một cách có chủ ý để loại bỏ mọi khả năng hạn chế phần cứng ảnh hưởng đến kết quả so sánh WAF, do đó đảm bảo kết quả phản ánh chính xác khả năng vốn có của từng giải pháp.

phát hiện

Trong phần này, chúng tôi mô tả cấu hình của từng sản phẩm được thử nghiệm và điểm của phép đo Chất lượng bảo mật hoặc Tỷ lệ khả quan thực (cao hơn là tốt hơn) và phép đo Chất lượng phát hiện hoặc Tỷ lệ dương tính giả (thấp hơn là tốt hơn) cũng như điểm Độ chính xác cân bằng ( Cao hơn thì tốt hơn).

Trong thử nghiệm, chúng tôi đã sử dụng Cài đặt cấu hình mặc định của từng sản phẩm mà không có bất kỳ điều chỉnh nào và khi có sẵn, cũng có một Cấu hình bổ sung cho phép Chất lượng bảo mật cao nhất có sẵn trong sản phẩm.

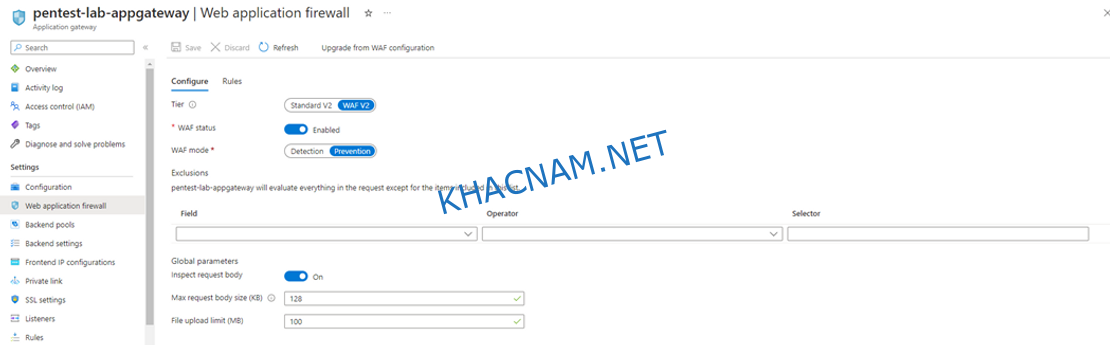

Microsoft AzureWAF

Azure WAF là một dịch vụ dựa trên đám mây triển khai ModSecurity với Bộ quy tắc cốt lõi của OWASP. Microsoft Azure WAF đã được định cấu hình với bộ quy tắc OWASP CRS 3.2 được đề xuất mặc định.

Kết quả như sau:

Chất lượng bảo mật (Tỷ lệ tích cực thực sự): 98,547%

Chất lượng phát hiện (Tỷ lệ dương tính giả): 38,346%

Độ chính xác cân bằng: 80,1%

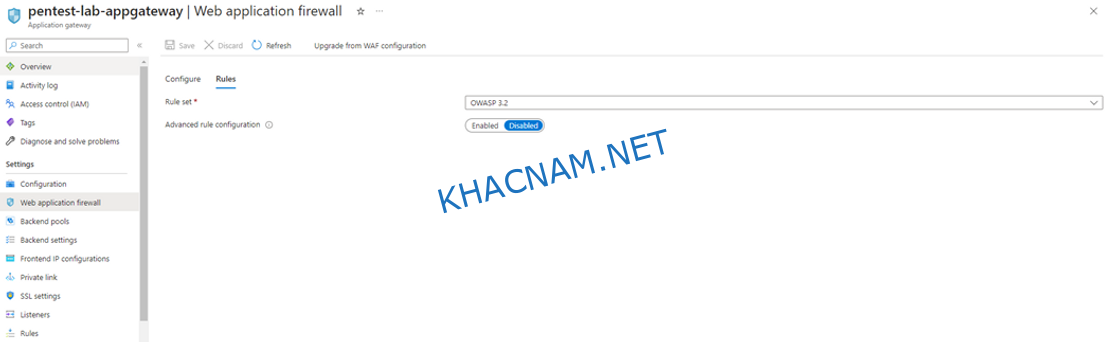

CloudFlare WAF

CloudFlare WAF là một dịch vụ dựa trên đám mây dựa trên ModSecurity với Bộ quy tắc cốt lõi của OWASP. CloudFlare cung cấp Bộ quy tắc được quản lý cũng như Bộ quy tắc lõi OWASP đầy đủ. Chúng tôi đã thử nghiệm sản phẩm kích hoạt cả hai bộ quy tắc.

Kết quả như sau:

Chất lượng bảo mật (Tỷ lệ tích cực thực sự): 69,297%

Chất lượng phát hiện (Tỷ lệ dương tính giả): 0,055%

Độ chính xác cân bằng: 84,62%

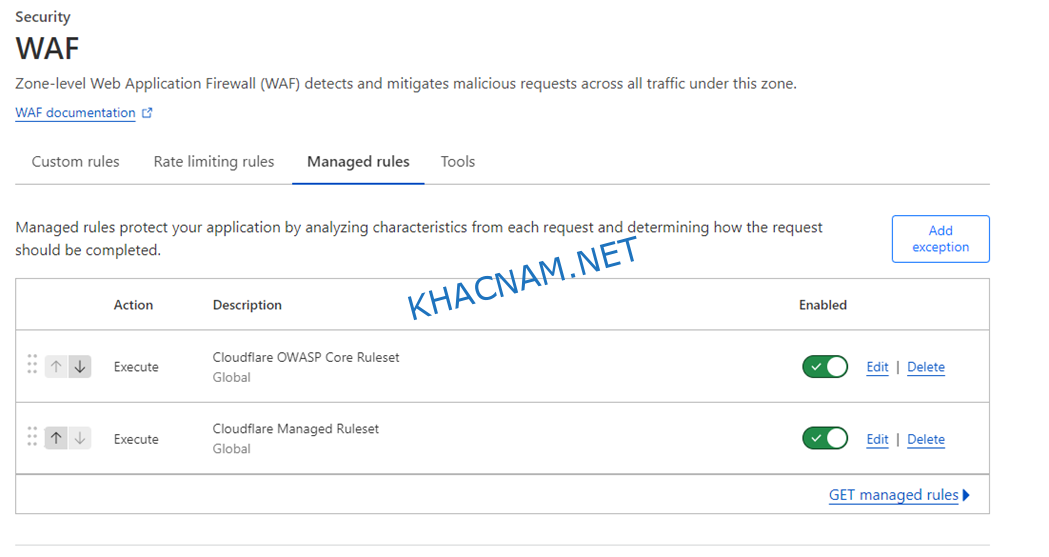

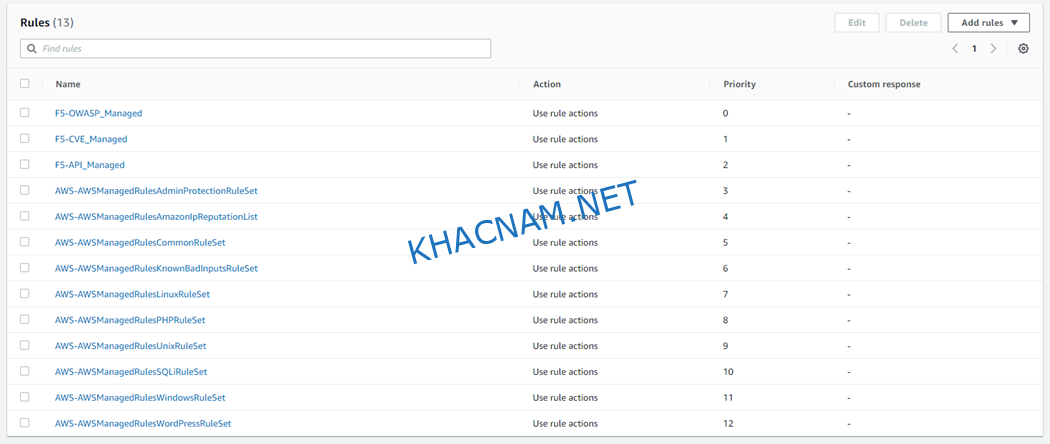

AWSWAF

AWS WAF là dịch vụ dựa trên đám mây triển khai ModSecurity. AWS cung cấp bộ quy tắc được quản lý mặc định và bộ quy tắc trả phí bổ sung tùy chọn từ các nhà cung cấp hàng đầu như F5.

Chúng tôi đã thử nghiệm dịch vụ ở hai cấu hình.

AWS WAF – Bộ quy tắc do AWS quản lý:

Kết quả như sau:

Chất lượng bảo mật (Tỷ lệ tích cực thực sự): 76,434%

Chất lượng phát hiện (Tỷ lệ dương tính giả): 4,383%

Độ chính xác cân bằng: 86,03%

AWS WAF – Bộ quy tắc do AWS quản lý cộng với Quy tắc F5:

Kết quả như sau:

Chất lượng bảo mật (Tỷ lệ tích cực thực sự): 79,603%

Chất lượng phát hiện (Tỷ lệ dương tính giả): 4,693%

Độ chính xác cân bằng: 87,46%

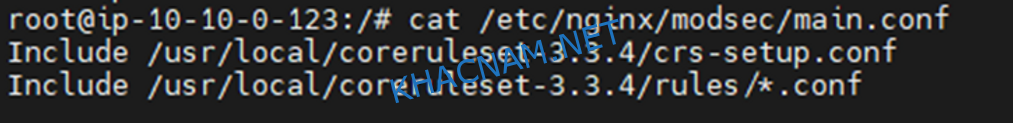

NGINX ModSecurity

ModSecurity là Công cụ WAF nguồn mở phổ biến nhất hiện có trên thị trường trong 20 năm và dựa trên chữ ký. Nhiều giải pháp được thử nghiệm ở đây sử dụng nó làm cơ sở. Nó có sẵn dưới dạng tiện ích bổ sung cho NGINX nhưng sẽ hết hạn sử dụng vào tháng 7 năm 2024.

Chúng tôi đã thử nghiệm NGINX với ModSecurity Core Rule Set v3.3.4 (phiên bản mới nhất) Cài đặt mặc định:

Kết quả như sau:

Chất lượng bảo mật (Tỷ lệ tích cực thực sự): 86,716%

Chất lượng phát hiện (Tỷ lệ dương tính giả): 10,604%

Độ chính xác cân bằng: 88,06%

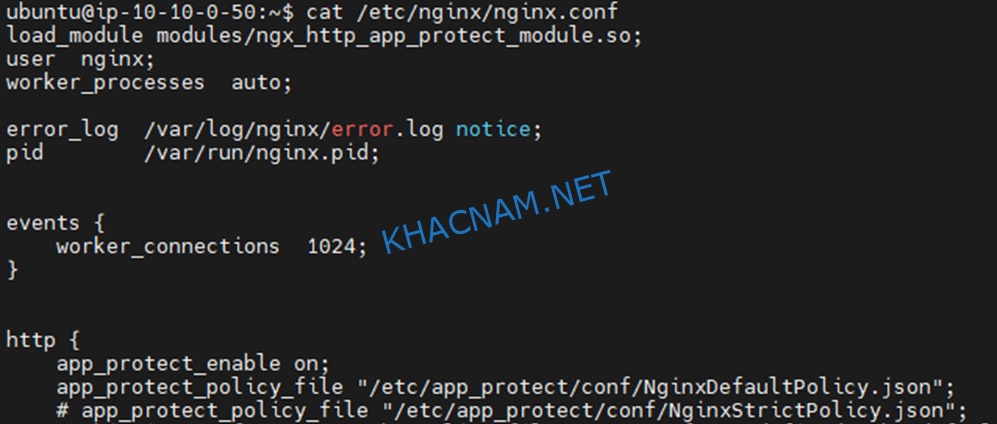

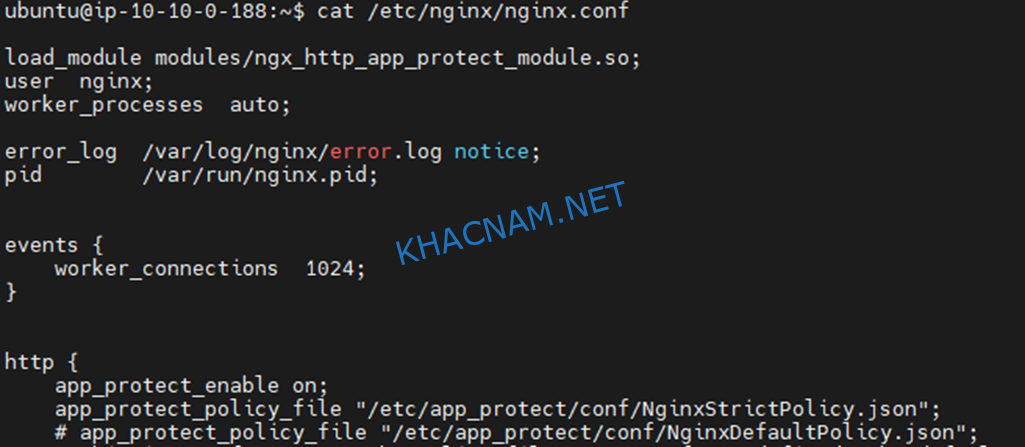

F5 NGINX AppProtect

NGINX AppProtect WAF là một tiện ích bổ sung trả phí cho NGINX Plus và NGINX Plus Ingress dựa trên giải pháp WAF dựa trên chữ ký F5 truyền thống. AppProtect WAF đi kèm với hai chính sách – Mặc định và Nghiêm ngặt. Chính sách mặc định cung cấp bảo vệ OWASP-Top-10. Chính sách nghiêm ngặt được NGINX khuyến nghị để “bảo vệ các ứng dụng nhạy cảm yêu cầu bảo mật cao hơn nhưng có nguy cơ dương tính giả cao hơn.” Nó bao gồm hơn 6000 chữ ký.

Chúng tôi đã thử nghiệm sản phẩm với cả hai chính sách.

NGINX AppProtect Default được cấu hình như sau:

Kết quả như sau:

Chất lượng bảo mật (Tỷ lệ tích cực thực sự): 78,132%

Chất lượng phát hiện (Tỷ lệ dương tính giả): 2,01%

Độ chính xác cân bằng: 88,06%

NGINX AppProtect Strict WAF được cấu hình như sau:

Kết quả như sau:

Chất lượng bảo mật (Tỷ lệ tích cực thực sự): 98,186%

Chất lượng phát hiện (Tỷ lệ dương tính giả): 13,151%

Độ chính xác cân bằng: 92,52%

open-appsec / CloudGuard AppSec

open-appsec /CloudGuard AppSec by Check Point là một WAF dựa trên máy học sử dụng các mô hình máy học được giám sát và không được giám sát để xác định xem lưu lượng truy cập có độc hại hay không.

Chúng tôi đã thử nghiệm sản phẩm ở hai cấu hình bằng cách sử dụng cài đặt sẵn có và không có thời gian tìm hiểu.

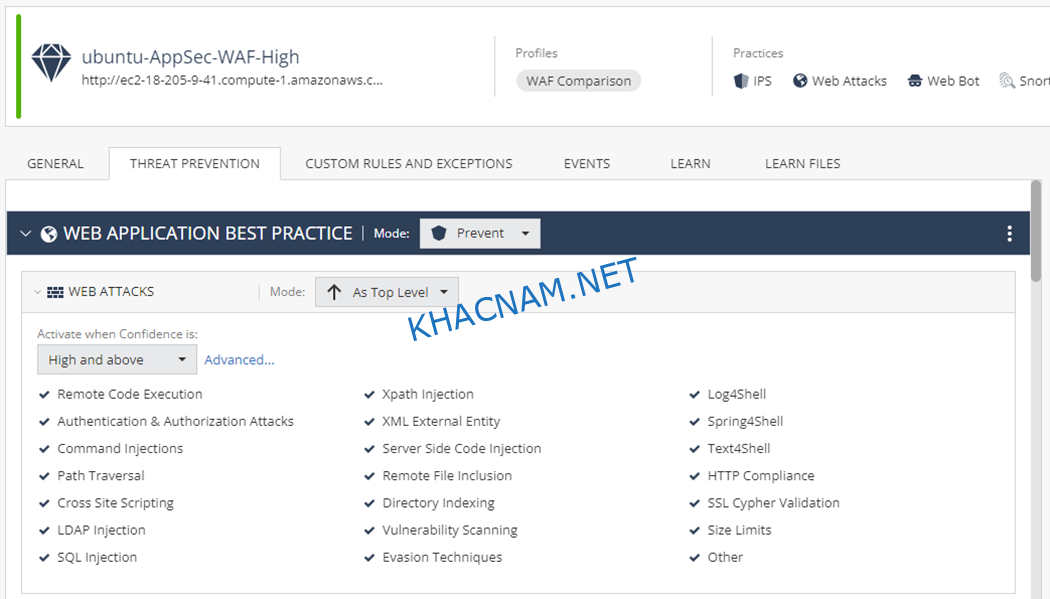

Mặc định – kích hoạt các biện pháp bảo vệ khi Độ tin cậy cao trở lên:

Kết quả như sau:

Chất lượng bảo mật (Tỷ lệ tích cực thực sự): 98,895%

Chất lượng phát hiện (Tỷ lệ dương tính giả): 4,253%

Độ chính xác cân bằng: 97,32%

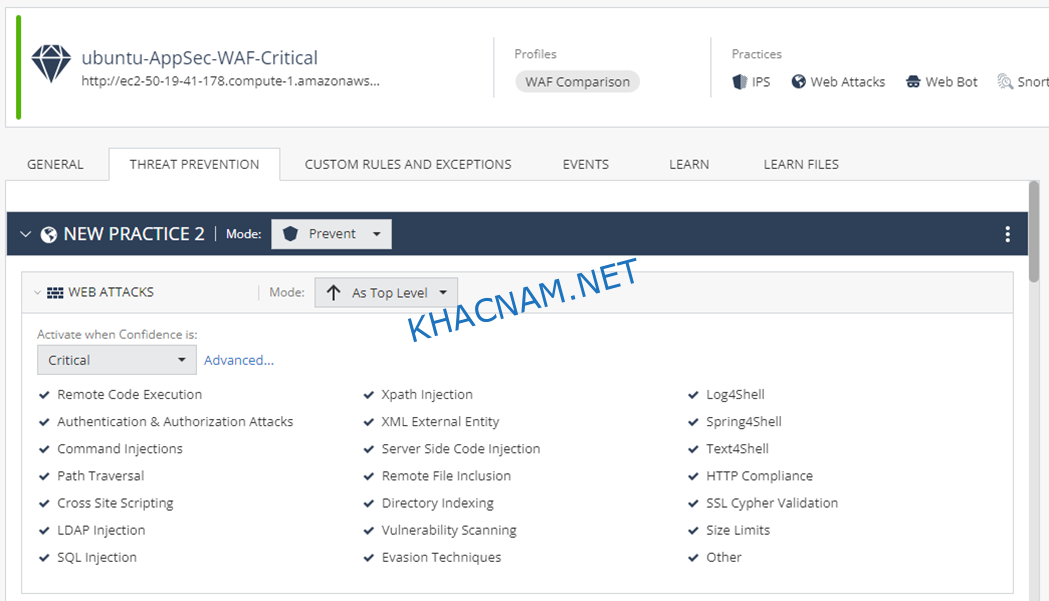

Nguy hiểm – kích hoạt các biện pháp bảo vệ khi Độ tin cậy là Nguy hiểm:

Kết quả như sau:

Chất lượng bảo mật (Tỷ lệ tích cực thực sự): 94,405%

Chất lượng phát hiện (Tỷ lệ dương tính giả): 0,814%

Độ chính xác cân bằng: 96,8%

Phân tích

Hiểu các số liệu được sử dụng trong so sánh này là chìa khóa để diễn giải kết quả một cách chính xác. Dưới đây, chúng tôi nghiên cứu sâu hơn về từng chỉ số này.

Chất lượng bảo mật (Tỷ lệ tích cực thực sự)

Tỷ lệ Tích cực Thực sự đánh giá khả năng của WAF trong việc phát hiện và chặn chính xác các yêu cầu độc hại. TPR cao hơn là mong muốn vì nó cho thấy khả năng bảo vệ mạnh mẽ hơn trước các cuộc tấn công.

Trong thử nghiệm, Tỷ lệ xác thực thực (TPR) cao nhất đã đạt được khi appsec mở/CloudGuard AppSec đăng ký TPR là 98,953% với cấu hình Mặc định sẵn dùng.

Theo sau đó là Azure WAF – Quy tắc OWASP 3.2 được đặt với TPR là 98,547% cũng với Mặc định và NGINX AppProtect với TPR là 98,186% khi sử dụng Cấu hình nghiêm ngặt.

Các WAF còn lại cho thấy TPR có thể thay đổi, trong đó CloudFlare cho thấy TPR thấp nhất là 69,297% .

Chất lượng phát hiện (Tỷ lệ dương tính giả)

Tỷ lệ Tích cực Sai đo lường khả năng của WAF trong việc xác định chính xác và cho phép các yêu cầu hợp pháp. FPR thấp hơn có nghĩa là WAF tốt hơn trong việc nhận biết lưu lượng truy cập chính xác và cho phép lưu lượng đó đi qua, điều này rất quan trọng để tránh gián đoạn kinh doanh không cần thiết và chi phí quản lý.

Trong thử nghiệm, Tỷ lệ dương tính giả (FPR) thấp nhất đã đạt được khi CloudFlare đăng ký gần như hoàn hảo 0,055% . open-appsec/CloudGuard AppSec – theo sau với FPR là 0,814% khi sử dụng Cấu hình quan trọng và Cấu hình mặc định NGINX AppProtect xếp sau với 2,01% .

Bộ quy tắc Microsoft Azure WAF – OWASP 3.2 có FPR rất cao 38,346% .

Dưới đây là biểu diễn đồ họa về kết quả Chất lượng bảo mật và Chất lượng phát hiện. Hình ảnh trực quan cung cấp hiểu biết trực quan, tức thì về mức độ hiệu quả của từng giải pháp WAF đạt được mục tiêu kép là chặn các yêu cầu độc hại và cho phép các yêu cầu hợp pháp. Các giải pháp WAF xuất hiện ở phía trên bên phải của biểu đồ đã đạt được sự cân bằng mạnh mẽ giữa hai mục tiêu này.

Độ chính xác cân bằng

Độ chính xác cân bằng cung cấp một cái nhìn toàn diện hơn về hiệu suất của WAF, xem xét cả Chất lượng bảo mật và Chất lượng phát hiện. Độ chính xác cân bằng cao hơn cho thấy giải pháp WAF tối ưu giúp cân bằng khả năng phát hiện tấn công và trợ cấp lưu lượng truy cập hợp pháp.

Open-appsec/CloudGuard AppSec – Cấu hình mặc định dẫn đầu gói với BA là 97,28% , theo sát là open-appsec/CloudGuard AppSec – Cấu hình quan trọng, đăng ký BA là 96,8% . Bộ quy tắc Azure WAF – OWASP 3.2 có BA thấp nhất, ở mức 80,1% .

Bản tóm tắt

Để các sản phẩm WAF mang lại lời hứa bảo vệ Ứng dụng web và API, chúng phải vượt trội về cả Chất lượng bảo mật và Chất lượng phát hiện . Bài viết này cung cấp một so sánh có giá trị dựa trên phòng thí nghiệm cho phép chúng tôi xem các giải pháp WAF hàng đầu hoạt động như thế nào trong thế giới thực. Nó cho thấy sự khác biệt đáng kể giữa hiệu suất sản phẩm với một số sản phẩm có rủi ro bảo mật đáng kể hoặc cần phải điều chỉnh rất nhiều ngay từ đầu và liên tục để sản phẩm được sử dụng trong môi trường thế giới thực.

Chúng tôi hy vọng rằng bằng cách chia sẻ không chỉ kết quả thử nghiệm mà còn cả phương pháp, bộ dữ liệu và công cụ, chúng tôi cho phép người dùng thử nghiệm các giải pháp họ sử dụng và đóng góp vào sự minh bạch rất cần thiết trong ngành. Chúng tôi thực sự ngạc nhiên về một số kết quả và hoan nghênh khán giả tái tạo kết quả của bài kiểm tra này và đặt câu hỏi.

Cuối cùng, chúng tôi tự hào rằng appsec mở / CloudGuard AppSec một lần nữa chứng minh rằng cách tốt nhất để triển khai Bảo mật ứng dụng web là sử dụng kết hợp các công cụ học máy được giám sát và không được giám sát vì chúng không chỉ cung cấp Chất lượng bảo mật và Chất lượng phát hiện tốt nhất mà còn sự bảo vệ tốt nhất chống lại các cuộc tấn công zero-day . Sản phẩm này là sản phẩm duy nhất chặn được các cuộc tấn công zero-day như Log4Shell , Spring4Shell , Text4Shell và Claroty WAF trên Bypass .

open-appsec là một dự án nguồn mở được xây dựng trên máy học để cung cấp khả năng bảo vệ trước mối đe dọa API & ứng dụng web chống lại các cuộc tấn công OWASP-Top-10 và zero-day . Nó đơn giản hóa việc bảo trì vì không có bảo trì chữ ký mối đe dọa và xử lý ngoại lệ, giống như phổ biến trong nhiều giải pháp WAF.

Để tìm hiểu thêm về cách hoạt động của open-appsec, hãy xem Sách trắng này và Video hướng dẫn chuyên sâu . Bạn cũng có thể thử nghiệm triển khai trong Playground miễn phí .